启明星辰ADLab监测到针对移动加密货币钱包的恶意攻击活动,Web3.0安全风险凸显

启明星辰ADLab监测到针对移动加密货币钱包的恶意攻击活动,Web3.0安全风险凸显

仿冒网站制作手法

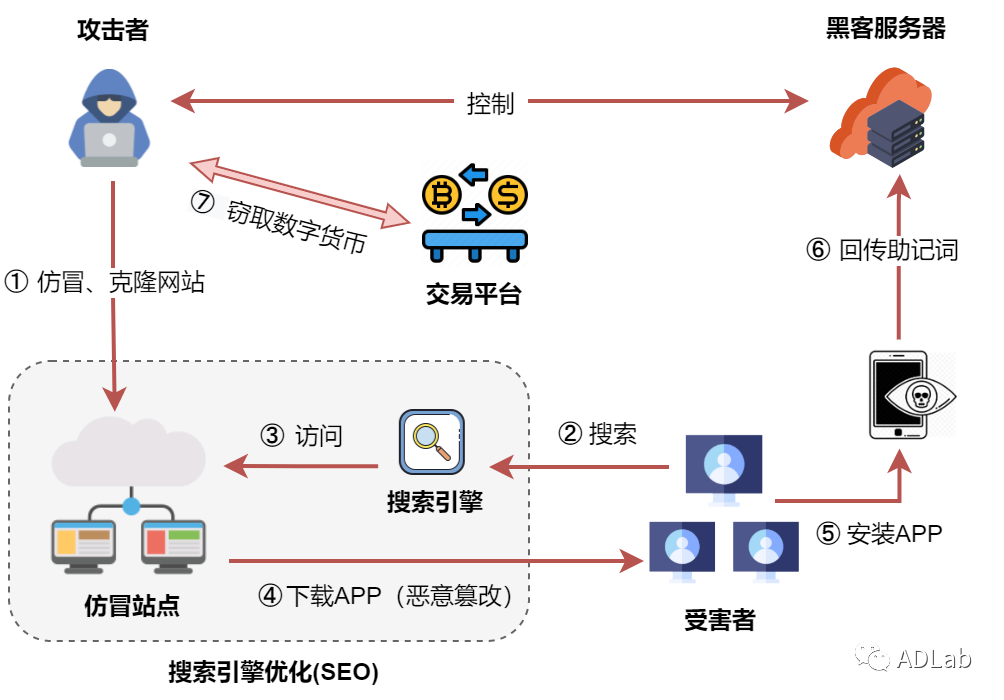

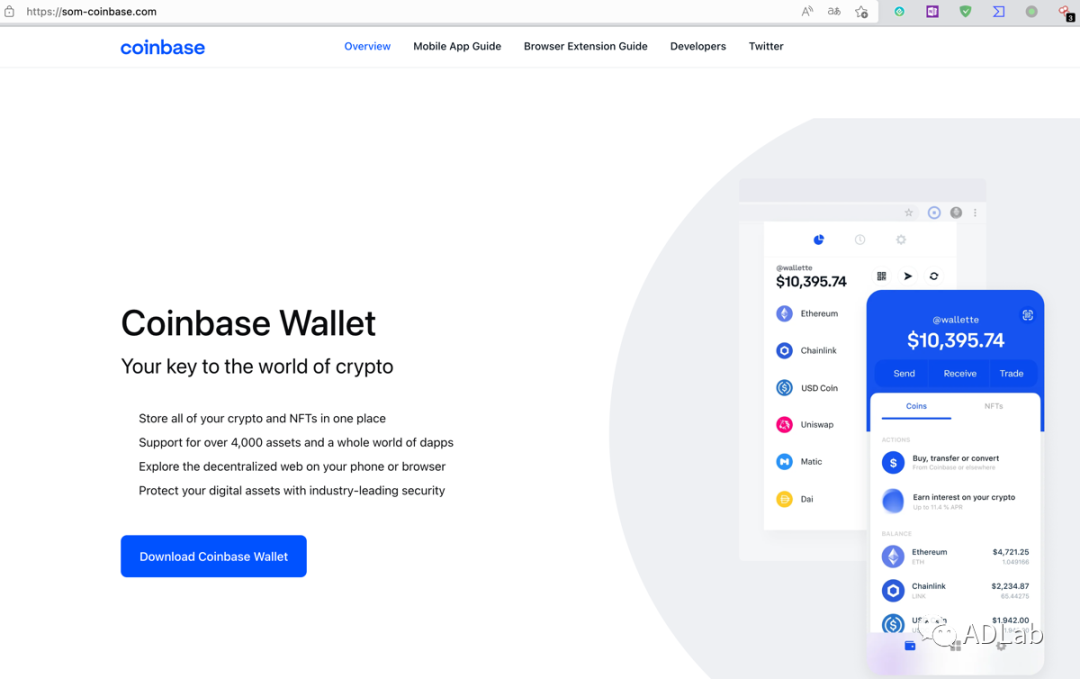

攻击者的手法相当恶劣,他们直接复制并伪造了诸如“imToken”、“Coinbase Wallet”等知名数字钱包的官方网站。这种行为并非儿戏,他们投入了大量精力。这些假冒网站在外观和内容上几乎与正品无异,一般用户很难立即识别,这为接下来的诈骗行为埋下了风险。

攻击者狡猾之处在于他们擅长运用搜索引擎。他们通过百度、搜狗等搜索引擎,运用SEO优化的智能技术,让这些假冒网站在搜索结果中排名靠前。众多用户在查找数字钱包信息时,常会优先点击这些排名靠前的结果,这恰恰中了攻击者的计谋。

诱导下载过程

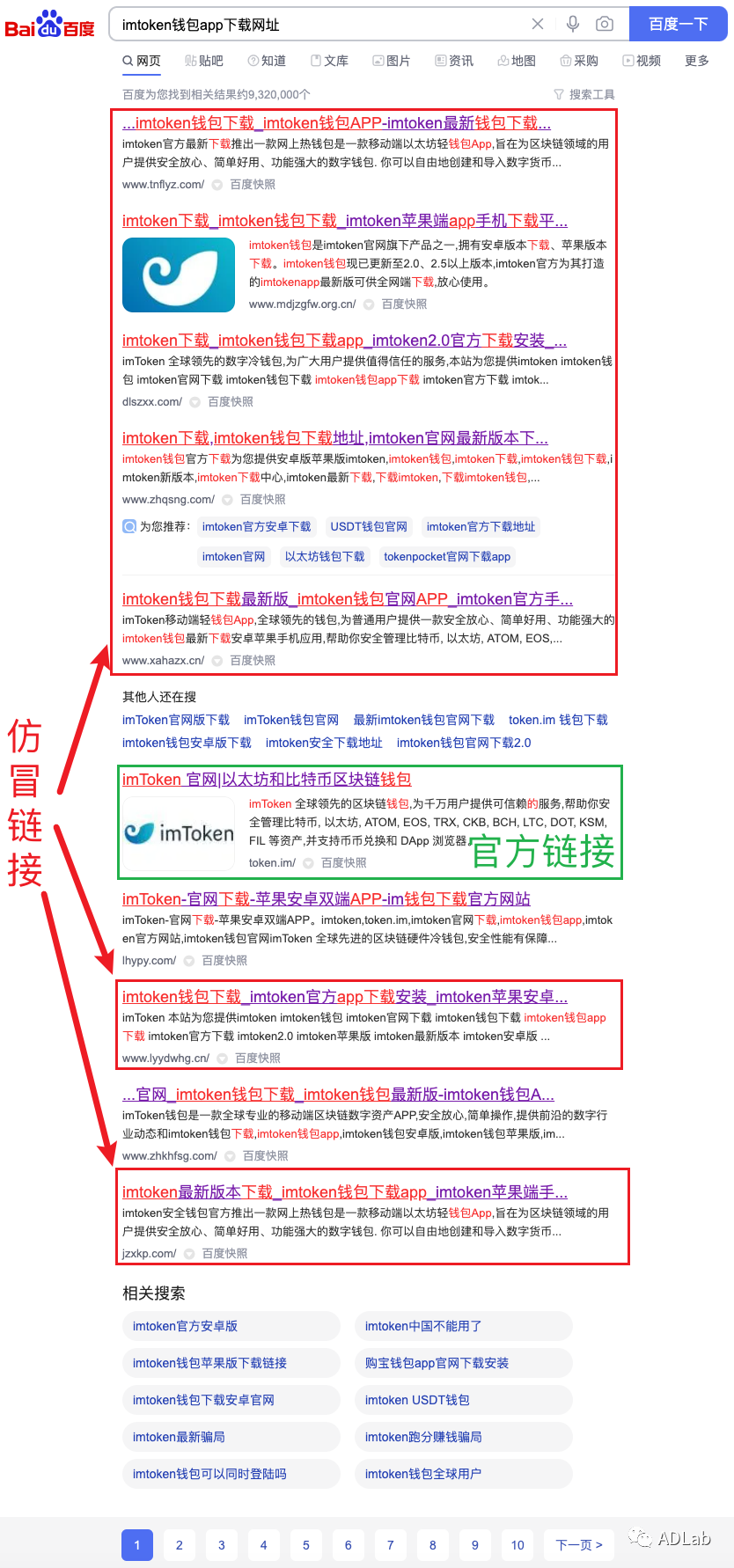

以百度搜索引擎为例,当有人输入“imtoken”进行搜索,系统会展示一系列预设的关键词。若有人点击“imtoken钱包APP下载网址”这一选项,便会看到冒牌网站的相关信息。这些冒牌网站的结果看似可信,容易让不明真相的用户误入歧途,点击那些仿冒链接。

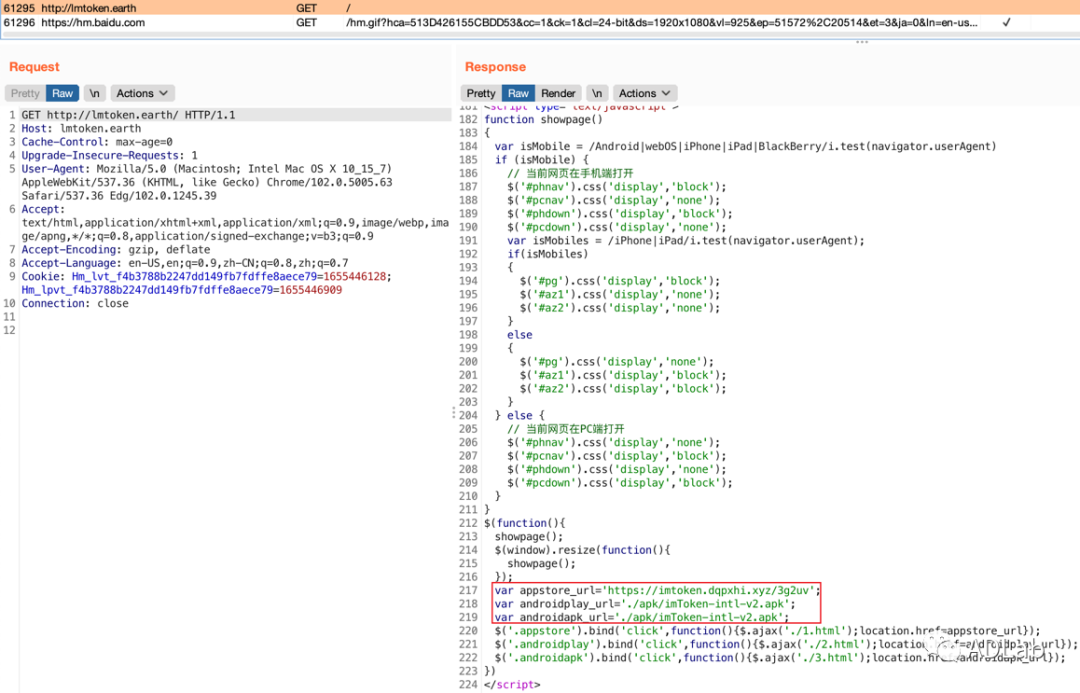

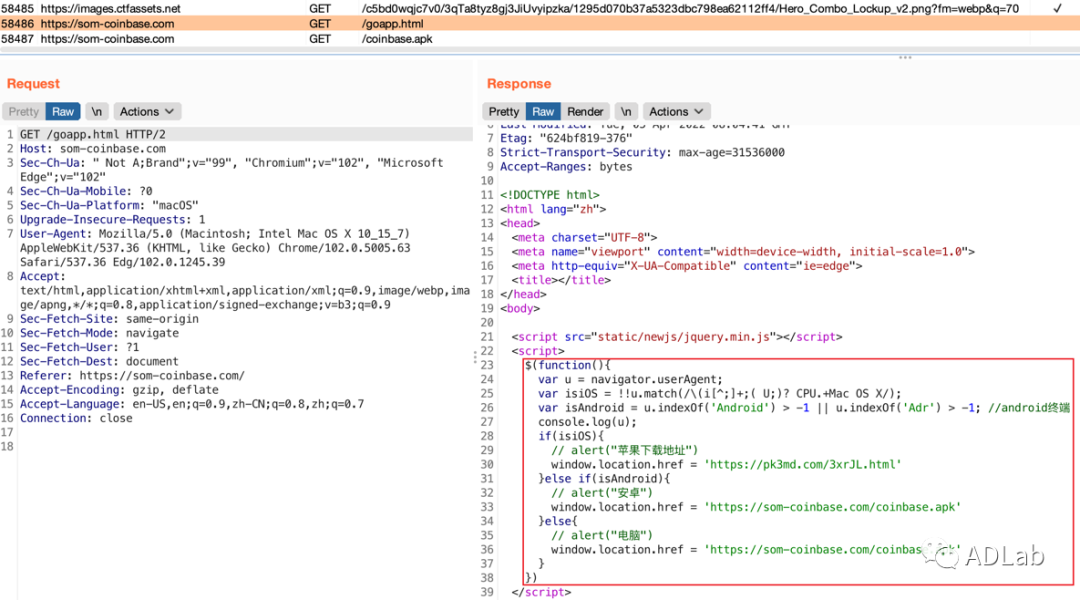

用户点击了假冒的链接,网页便启动了特定程序,引导下载。这些程序会根据用户使用的设备类型,比如安卓、苹果手机或电脑,显示不同的页面,逐步诱导用户下载含有恶意软件的钱包应用。这就像一只无形的魔爪,将用户引向了险境。

不同端下载情况

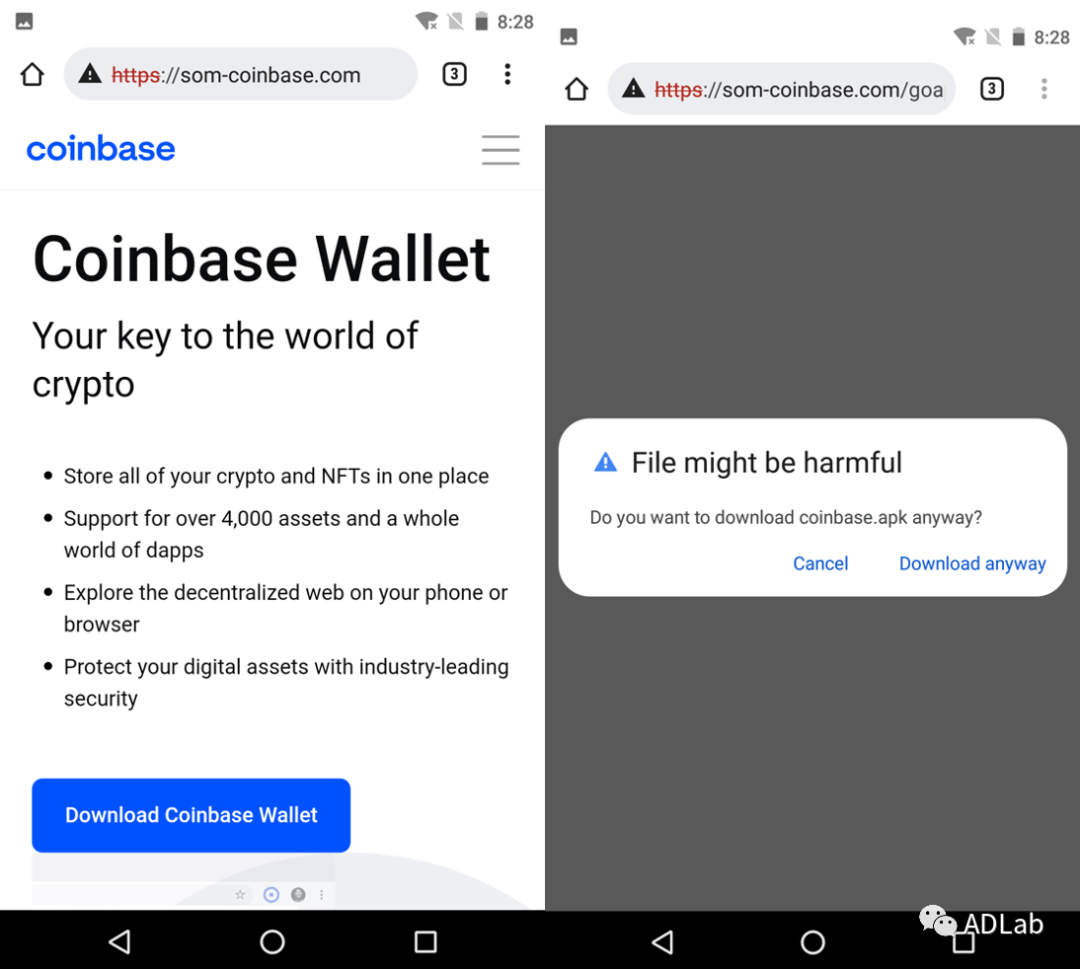

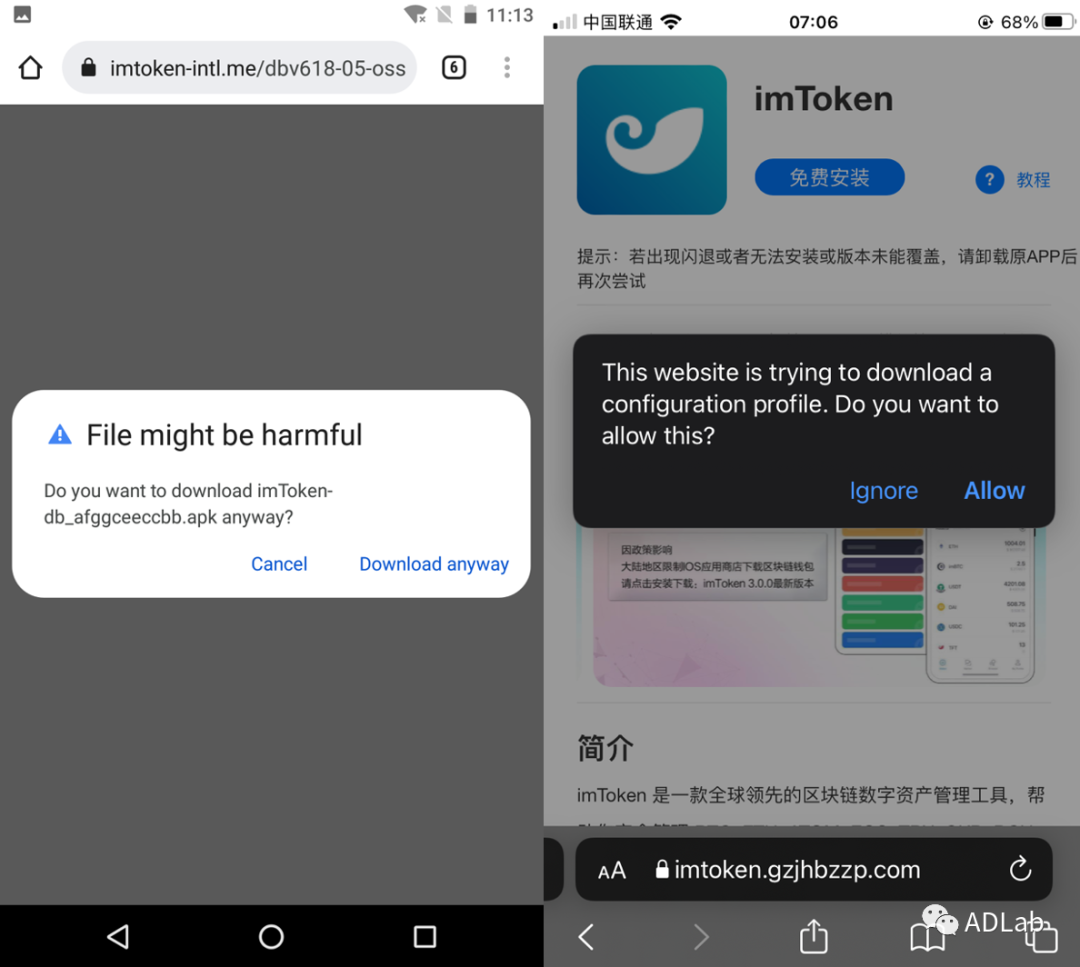

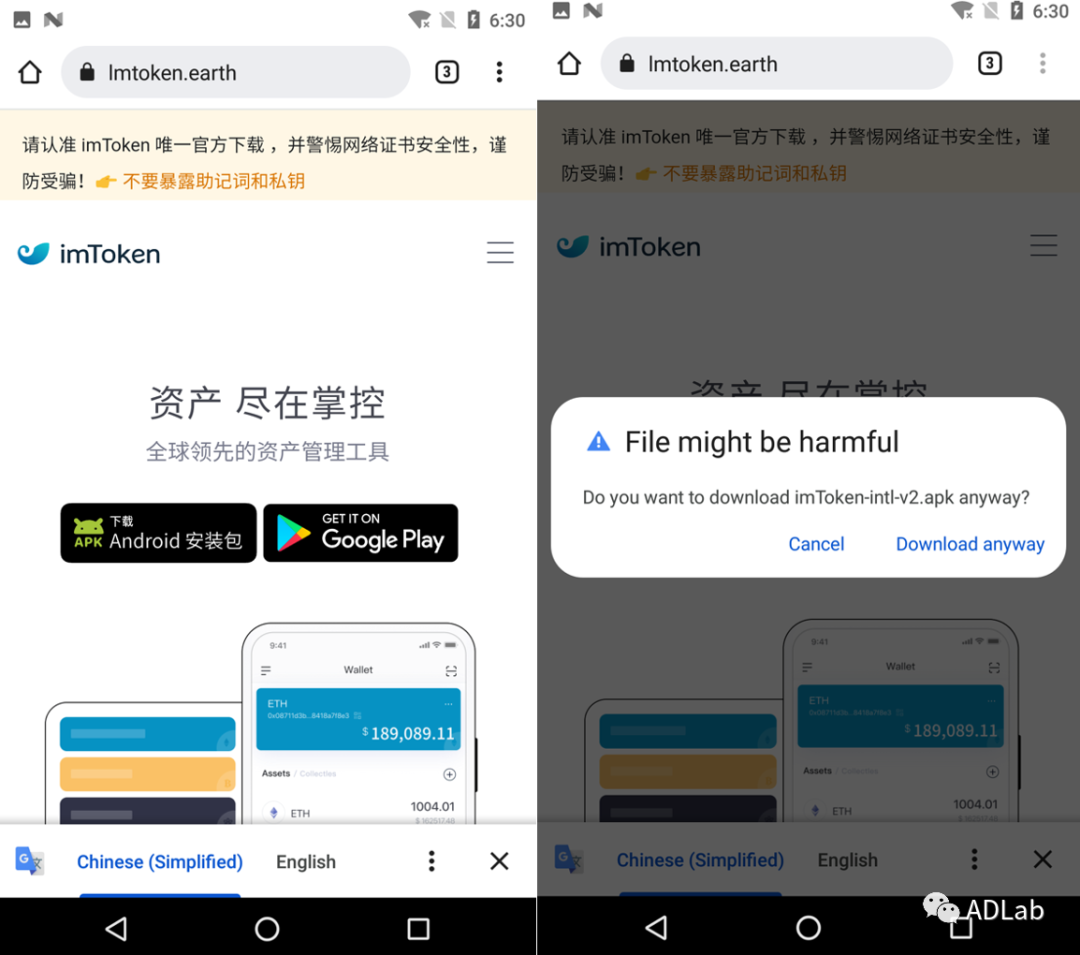

在androids设备上,一旦用户浏览了假冒网站,他们就会看到主页和下载页面的截图。这些页面设计得与官方应用极其相似,容易让用户降低警觉,在未察觉的情况下点击下载。恶意软件一旦被下载并安装,手机中的数据和个人财产将面临极大的安全隐患。

在iphoness上,点开App Store下载,一开始会从特定位置获取配置文件,但那个位置现在无法访问了。尽管如此,攻击者还是想出了其他方法来诱导用户,就算不能从原地址下载,他们也可能让用户通过其他途径下载恶意软件,整个过程风险重重。

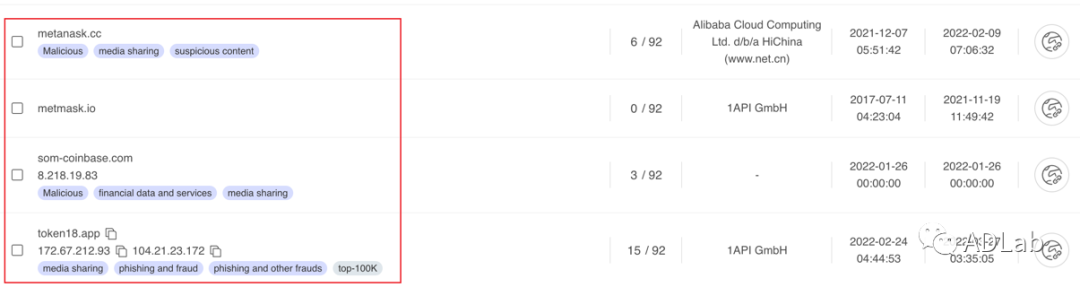

域名关联恶意代码

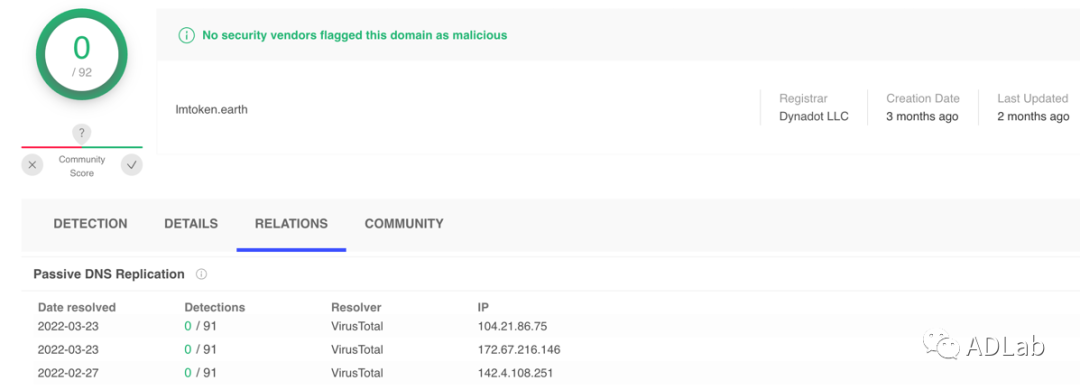

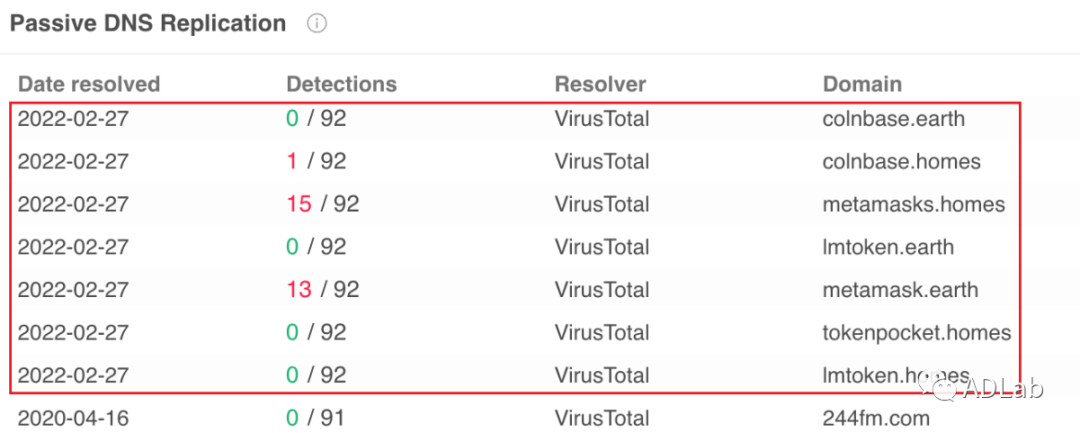

深入剖析域名,可以发现令人震惊的线索。以“colnbase.homes”为例,它指向了有害的“CoinbaseWallet.apk”应用,而这个应用又与众多恶意域名相连。这情形宛如一张庞大的网,将用户逐一引入其中。网页中的JavaScript代码就像狡猾的间谍,它能根据访问者浏览器所显示的“user agent”信息,将用户引向不同的网站,从而诱导他们下载有害的应用程序。

浏览“token18.app”域名时,用Edge或Safari打开,都会显示风险提示。这表明浏览器已识别出潜在风险。然而,许多用户可能不会重视这些提示,仍旧盲目操作,结果可能掉入诈骗的圈套。

恶意样本分析

对“Coinbase Wallet”样本进行深入分析,麻豆视频免费观看发现了隐藏的后门程序。令人意外的是,这个后门程序与之前提到的“imToken”钱包的后门版本极为相似。由此推断,攻击者可能采用了相同的恶意代码模板,针对不同的数字钱包平台实施诈骗。

攻击者的目标清晰,旨在盗取用户资金。用户若选择登录钱包,比如点击“I already have a 钱包”,并通过助记词登录并设置PIN码,恶意软件便会像极了一个贪心的盗贼,将偷来的“助记词”传送给恶意服务器。这样一来,用户的资产极有可能在瞬间被一扫而空。

用户防范建议

使用数字钱包时,用户需保持高度警觉。必须从官方途径下载应用,切勿盲目点击搜索结果中的链接。官方途径设有严格的安全审查,能有效确保用户安全。例如,数字钱包的官方网站或正规的应用市场等。

在日常生活中,麻豆视频免费观看要关注浏览器发出的安全提示。一旦浏览器显示警告,切勿轻视,最好花点时间核实其真实性,切勿贸然继续操作。另外,麻豆视频免费观看还需养成定期更新软件和操作系统的良好习惯,这有助于及时填补安全漏洞,减少遭受攻击的可能性。

你是否见过那些看起来可疑的数字钱包下载链接?快为这篇文章点赞、转发,帮助更多的人认识到那些冒充数字钱包网站的诈骗伎俩。